Kerberos – Impersonation – Ticketing

Kerberos, ticketing en impersonation. Waar ga ik beginnen? Want werk je in de ICT ben je er ongetwijfeld al eens tegenaan gelopen. Maar was er dat besef dat het hier om dit onderwerp ging toen de foutmelding naar voren kwam? En zo complex als het lijkt, zo eenvoudig kan het zijn als het een plekje heeft. Laat me je meenemen en beginnen met een voorbeeld:

We nemen Navision als voorbeeld. Stel je drukt in Navision op een knop welke een proces in de achtergrond start. De uitkomst van dit proces wordt weggeschreven naar de bestanden in een map. Niet spectaculairs, maar vanuit een beveiliging oogpunt wel. Wat hier feitelijk gebeurt is dat Navision de opdracht gaat verwerken namens de gebruiker die de opdracht heeft gegeven. Jij dus. Dit betekent dat iemand, in dit geval iets, zicht voordoet als iemand anders op het netwerk. Best bijzonder, want juist daarom werk je me Multi Factor Authenticatie. Om dit te voorkomen.

En er is nog een vraagstuk. Stel nu eens dat jij als gebruiker helemaal niet op die betreffende locatie mag schrijven via de verkenner. Dan zou dit impliciet via Navision wel mogelijk zijn. Puur omdat jij binnen Navision de opdracht “mag” geven? Je hebt rechten om dit proces te starten, maar is het logisch dat je daarmee ook alles mag wat nodig is om dit proces tot een succes te laten komen, ook wanneer daarmee acties worden verricht die je normaal niet mag? Nee dus.

En hier komt Impersonation om de hoek kijken. Wat er feitelijk gebeurt is dat onderliggend, door jou als gebruiker, een ‘kerberos ticket’ wordt afgegeven aan Navision. Een ticket uit jouw naam met de machtiging dat Navision bestanden namens jou mag klaarzetten.

Vanaf hier heb jij als gebruiker iemand een “machtiging” gegeven. Navision is gemachtigd om namens jou als persoon bestanden op te slaan. Wanneer Navision klaar is met het desbetreffende proces, dan wil deze de beloofde bestanden op de opgegeven locatie opslaan. Hiervoor gaat Navision naar de beheerder van het opslagsysteem, in deze de ‘file server’. Navision doet het verzoek de bestanden op te slaan als de betreffende gebruiker, jij dus.

En hier vallen de puzzel stukjes op zijn plek.

De ‘fileserver‘ ontvangt het verzoek van Navision om bestanden namens een ander op te slaan. De ‘fileserver’ wil echter wel zekerheid dat de gebruiker hiervoor Navision heeft gemachtigd. Gelukkig heeft hiervoor Navision eerder het ‘kerberos ticket’ verkregen. Dit ticket, welke alleen door de betreffende gebruiker kan worden gegenereerd, omschrijft de machtiging voor Navision. Dit ticket geeft aan dat Navision namens de gebruiker de bestanden op mag slaan op de ‘fileserver’.

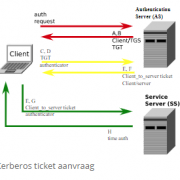

Laten we deze stappen vertalen naar Kerberos, ticketing, impersonation.

Hoe weten we wie de gebruiker is? -> De aanmeld gegevens worden geverifieerd bij het eerste contact met, in ons voorbeeld, het Windows (Active Directory) Domein.

De Kerberos aanmelding wordt afgehandeld door het KDC (Key Distribution Center).

De gebruiker geeft een machtiging af -> Dit gebeurt via een ticket. Er wordt bij het centrale punt, de KDC, gevraagd om een speciaal ticket. Bestemd voor Navision, met als doel een opdracht namens de gebruiker te geven om bestanden op te slaan.

De aangevraagde machtiging wordt vertaald naar een kerberos ticket

Navision gebruikt de machtiging -> Navision verzoekt de fileserver om bestanden op te slaan namens de gebruiker. De fileserver wil weten of Navision dat mag, en derhalve wordt het Kerberos ticket gebruikt bij de aanvraag.

Navision overhandigt het verkregen ticket. Impersonation maakt het mogelijk dat Navision zich voor mag doen als de betreffende gebruiker.

De fileserver verifieert de machtiging -> Mag Navision zich inderdaad wel voordoen als een gebruiker? Navision heeft wel een ticket, maar mag deze zich ook inderdaad voordoen als een gebruiker. En als deze gemachtigd is, voor wat voor dienst is deze gemachtigd. Mailen is heel wat anders dan bestanden opslaan. Door dit te beperken tot alleen de benodigde rechten vindt een hoger beveiligingsniveau bereikt.

Er vind een controle plaats of het betreffende ‘service account’ van Navision gemachtigd is voor: ‘impersonation’. Zich voordoen als een gebruiker.

En dan nog de verificatie of deze machtiging inderdaad geldig is voor de gewenste actie. In deze dus bestanden opslaan.

Wat je hiermee voorkomt is dat een kwaadwillend stuk ‘code’ geïmplementeerd kan worden. Deze code zou ‘namens de gebruiker een mail kunnen sturen’. Dit gaat nu niet. Reden is dat er geen machtiging (kerberos ticket voor impersonation) is afgegeven om een e-mail te sturen. Wel om bestanden op te slaan, maar niet om te e-mailen.

In een dergelijke ‘setup’ wordt er ook wel gesproken over een 3-tier model.

- Tier1

- Een gebruiker geeft de opdracht in de applicatie. Deze opdracht wordt doorgegeven aan Tier2 t.b.v. verwerking.

- Tier2

- Verwerking laag. Opdracht vanaf de client wordt verwerkt op deze laag. Uitkomst wordt opgeslagen in de database.

- Tier3

- Database opslag t.b.v. verwerkte data.

Uiteraard kan de applicatie vervangen worden door eenieder product. Exact welke CLIEOP bestaand klaarzet. Een Sharepoint pagina met een Webpart t.b.v. de (outlook) agenda weergave in de pagina. Webmail met een plug-in welke informatie leest/schrijft naar Sharepoint.

3x groot security issue – patch je systemen nu!

3x een flink security issue in één week. Gooi je agenda om. Zorg dat je deze morgen nog alles bijwerkt. Het kan je zomaar een hoop tijd gaan besparen.

Security issue 1

Citrix – niet geheel nieuw maar van 16 december: Nu.nl – beveiligingslek-bij-citrix-treft-nederlandse-ministeries-en-ziekenhuizen.html

Begin bij dit Citrix support artikel: https://support.citrix.com/article/CTX267027

Om vervolgens de huidige mitigation oplossing uit dit artikel toe te passen: https://support.citrix.com/article/CTX267679

Security issue 2

Deze morgen is een ander ernstig Microsoft lek bekend geworden. Een soortgelijke variant was de oorsprong van het WannCry virus. Dit om de urgentie aan te geven.

Nu.nl – groot beveiligingslek in windows 10 aan het licht gebracht

Het Nationaal Cyber Security Centrum maakt er ook melding van:

Je kan ook direct beginnen bij de Microsoft blogpost. Je dient de updates met de hand uit te rollen. Microsoft neemt ze mee in Windows Updates in de volgende ronde. Welke voor volgende week dinsdag gepland staat.

MIcrosoft Blog artikel over de patch

Al doe je er wellicht verstandig aan hem hier alvast te pakken:

Direct naar de security patch

Security issue 3

De laatste patch is voor de RDP Gateway.

Ook vermeld in hetzelfde Nationaal Cyber Security Centrum artikel

Patch de RDP Gateway met deze fixes:

Link 1 – bevat de link naar juiste CVE’s.

Dit betreft onderstaande patches:

CVE1 – CVE2 – CVE3 – CVE4 – CVE5

Pak een kop koffie. Controleer de back-ups. Informeer de business, en ga daarna van start.

Adfocom en Cisco Meraki – Oplevering van klant

Meraki wifi dekking

Meraki was nog niet eens van Cisco, en wij waren al verliefd op het product. Toen de overname van Meraki door Cisco wereldkundig werd, waren we helemaal blij! Het Cisco merk zou Meraki goed doen. Nu een aantal jaar verder blijkt dat ook.

Maar wat kan er zoal mee? Hieronder een kort voorbeeld van een recente oplevering bij een klant.

Gebruikte Meraki producten

2x een Meraki MX64 Security appliance in hoge beschikbaarheid. Bij uitval van één wordt dit automatisch afgevangen.

5x Meraki Accesspoint ten behoeven van de wifi oplossing.

1x Meraki switch QoS ten behoeve van Citrix verkeer

Highlights in de configuratie

- Thuiswerk VPN oplossing op basis van bestaande AD (Active Directory) authenticatie.

- Wifi authenticatie waarbij bestaande (Windows) aanmeld gegevens worden benut doormiddel van AD (Active Directory) integratie.

- Wifi gasten netwerk met “splash page” waarbij eerst de voorwaarden dienen te worden geaccepteerd alvorens toegang wordt verkregen tot het gasten netwerk.

- URL Filtering ter bescherming tegen “twijfelachtige websites”

- Advanced Malware Protection (AMP). Downloads worden gecontroleerd tegen een wereldwijde Cisco Security database of deze correct zijn. Is de download niet bekend dan wordt deze geïsoleerd van het klant netwerk gecontroleerd door deze te onderwerpen aan 825 security checks.

- Intrusion Detection and Prevention (IDS/IPS) bekende aanvallen worden standaard geblokkeerd. Verkeer wordt niet alleen toegelaten of geweigerd, maar daadwerkelijk geïdentificeerd. Net zoals bij AMP word geidentificeerd verkeer vergeleken met een wereldwijde database die vrijwel alle soorten verkeer direct herkent.

De aanvraag

De wens is niet veel anders dan gemiddeld. Een wifi netwerk, een separaat gasten netwerk, en dit alles goed beveiligd. Door de wifi oplossing eerst in te meten kon de benodigde tijd voor een goede implementatie omlaag worden gebracht. Alles zou immers in één keer op de goede plek hangen. Een overzicht van de dekking van de wifi, waar zitten de hotspots, is zien in het figuur van hierboven. Na oplevering is deze oproepbaar vanuit het cloud portaal. Dankzij de onderbouwing met van een tekening van het pand kan een eventuele wifi verstoring snel worden achterhaald.

Authenticatie op de VPN en Wifi op basis van bestaande gebruiker aanmeld gegevens.

De wifi en thuiswerk oplossing zijn gekoppeld aan de “Active Directory”. Hiermee wordt voorkomen dat er separate wifi wachtwoorden nodig zijn. Er kan worden aangemeld via de bekende aanmeld gegevens van de Windows omgeving.

Vervolg stap. Authenticatie over de bekabelde infrastructuur

Een vervolg stap gaat nu worden om dezelfde authenticatie te vereisen op het bekabelde netwerk. In dat geval dient een medewerker die gebruikt maakt van een bekabelde oplossing, nog steeds zichzelf eerst te identificeren met behulp van de zijn Windows aanmeld gegeven, alvorens toegang wordt verleend.

Representatie van netwerk verkeer

Gedetecteerde frauduleuze pogingen

Pogingen gedetecteerd door IDS/IPS

Cisco pizza avond technische collega’s

Het was een mooie avond, alle technische collega’s bij elkaar voor een pizza sessie door één van de collega’s over Cisco Networking. Enthousiasme van de mensen werd benadrukt door de vragen, uitwisseling van ideeën, en het denken in oplossingen voor huidige situaties. Trots op dit teamwork!

Het was een mooie avond, alle technische collega’s bij elkaar voor een pizza sessie door één van de collega’s over Cisco Networking. Enthousiasme van de mensen werd benadrukt door de vragen, uitwisseling van ideeën, en het denken in oplossingen voor huidige situaties. Trots op dit teamwork!

Cisco Switching is er in Enterprise en MKB waarbij Cisco Meraki hier parallel aan staat. Adfocom stelt bij iedere situatie de vraag, is dit nog de juiste lijn en staat dan ook direct stil bij Cisco Meraki. Wilt u eens sparren of die Enterprise lijn nog wel nodig is? Of vraagt u zich af wat Cisco Meraki, een echte Cloud infra oplossing, u kan bieden? Cisco Wireless/Security/Networking is voor ons dagelijkse kost.

In deze onderwerpen nemen we graag het voortouw. Neem gerust contact op met Adfocom voor een goed gesprek met een van onze specialisten

Weer een Klant omgeving succesvol verhuisd naar het datacenter

Afgelopen weekend hebben onze collega’s een klant omgeving gemigreerd naar het datacenter. Vanaf het moment dat de voorkeur voor het datacenter is uitgesproken is Adfocom begonnen met een gedegen plan van aanpak. Punten die “onzeker” zijn of als zodanig aanvoelen zijn apart uitgewerkt. Denk hierbij aan punten als “beschikbare bandbreedte, VoIP, interne diensten die beschikbaar zijn van buitenaf” dan wel de noodzakelijke herinrichting van de infrastructuur.