Ransomware, cryptolocker, .locky virus en aanverwanten.

We kunnen er niet vaak genoeg voor waarschuwen. Deze varianten van, laten we ze maar virussen noemen, versleutelen al uw bestanden en tegen betaling in Bitcoins kunt u de sleutel kopen om de bestanden weer te ontsleutelen. Uw bestanden worden als het ware gekidnapt totdat het losgeld betaald is. Een goede, recente backup van bestanden, het liefst eentje van een paar uur geleden, is dan vaak de enige uitkomst om uw bestanden te herstellen. En als er geen goede backup is? Betalen is dan een snelle oplossing die meestal succesvol is, maar daarmee spelen we natuurlijk ook dit soort kidnap virusmakers in de kaart. Dat doen we dus liever niet. En als u betaalt doe dan a.u.b. ook aangifte bij de politie. Anders krijgen we nooit duidelijk hoe groot dit probleem werkelijk is.

Voorkomen is beter dan genezen. Dat is waar, maar helaas blijkt iedere keer weer dat beveiligingsmaatregelen achter de feiten aanlopen. Zeker omdat deze varianten van virussen zich heel snel ontwikkelen en zich telkens weer op een andere manier voordoen. Maatregelen voor de ene variant helpen weer niet tegen de andere variant die wellicht morgen z’n outbreak kent. Het komt er dus ook op aan dat we als gebruikers zorgvuldig en vooral voorzichtig omgaan met het computer gebruik.

Dus naast alle beveiligingsmaatregelen en inrichtingen van onze beheerders:

U kunt helpen! Door op te blijven letten wat u wel en niet doet op uw computer en vooral met e-mail. Bij geval van meldingen of verdachte zaken zo spoedig mogelijk onze helpdesk bellen: 088-2336266 (088-ADFOCOM).

Voor nu graag speciale aandacht voor de outbreak van het .locky virus. De afgelopen dagen worden veel bedrijven hierdoor geteisterd zie: http://www.automatiseringgids.nl/nieuws/2016/07/duitsland-zucht-onder-ransomware

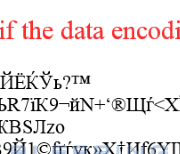

Locky wordt geïnstalleerd via valse facturen. Het wordt gedistribueerd via e-mail met Word bestanden in de bijlage die uitvoerbare computer instructies bevatten (Macro’s). Het e-mail bericht heeft een onderwerp als: ATTN: Invoice J-98223146 en een bericht zoals “Please see the attached invoice (Microsoft Word Document) and remit payment according to the terms listed at the bottom of the invoice”. Dit is een voorbeeld van zo’n e-mail:

De bijlage van deze e-mail bevat een Word document met een naam die lijkt op invoice_J-17105013.doc. Als dit document wordt geopend zal de tekst er versleuteld uit zien en volgt er een bericht dat een macro gestart kan worden om het bericht te ontsleutelen en leesbaar te maken.

Zodra een slachtoffer de macro start zal deze macro een programma downloaden van een externe server en dit starten waarmee de infectie van de ransomware een feit is.